Valutazione del rischio informatico

Con oltre trenta anni di esperienza senza pari nel cyberspazio, Check Point porta in primo piano una ricchezza di conoscenze e competenze. Questa lunga storia ci permette di eccellere nel regno della consulenza pura, offrendo una guida e soluzioni senza pari per soddisfare le tue esigenze di sicurezza informatica con la massima precisione. Il servizio di valutazione del rischio informatico di Check Point è progettato per valutare quanto bene l'azienda stia attualmente funzionando in conformità con i framework GRC esistenti o futuri.

Con oltre trenta anni di esperienza senza pari nel cyberspazio, Check Point porta in primo piano una ricchezza di conoscenze e competenze. Questa lunga storia ci permette di eccellere nel regno della consulenza pura, offrendo una guida e soluzioni senza pari per soddisfare le tue esigenze di sicurezza informatica con la massima precisione. Il servizio di valutazione del rischio informatico di Check Point è progettato per valutare quanto bene l'azienda stia attualmente funzionando in conformità con i framework GRC esistenti o futuri.

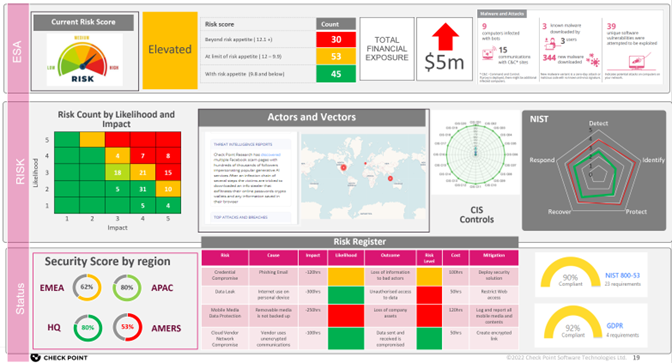

Enterprise risk assessments often surface major exposures, such as high-risk CVEs, shadow IT and leaked corporate credentials. Check Point External Risk Management can address these challenges and improve your cyber risk posture.

![]()

Vantaggi

Il nostro di team di esperti navigati ti guiderà con sicurezza attraverso l'intricato processo di implementazione di una strategia Zero-Trust su misura che soddisfi con la massima sicurezza le esigenze specifiche della tua azienda e i requisiti di protezione.

- Riduzione del rischio: il nostro obiettivo è fornire una guida completa e consigli per la riduzione e la gestione del rischio, sfruttando framework di rischio come NIST RMF e CISv8 RAM.

- Comprendere il panorama informatico: possiamo aiutarti a rimanere protetto con difese aggiornate analizzando costantemente il panorama delle minacce informatiche in continua evoluzione, considerando i rischi emergenti e i più recenti vettori di attacco utilizzando tecniche di riduzione delle minacce e di mitigazione degli attacchi come STRIDE, PASTA, ecc.

- Raggiungere la conformità: offriamo indicazioni sull'adesione ai requisiti di conformità e alle normative specifiche del settore, come NIS2, ISO27001 e altro, per aiutare i clienti a soddisfare tali requisiti, riducendo al contempo l'esposizione alle minacce informatiche.

![]()

Sicuri

Il team Check Point si prepara al successo con una pianificazione approfondita dell'impegno, fino a sei settimane prima del nostro tempo in loco. Con un piano solido in mano, trascorreremo da uno a tre (1-3) giorni in loco, lavorando insieme per esaminare e valutare l'ambiente.

Dopo la visita, i nostri esperti analizzeranno i risultato e proporranno consigli. La tempistica del rapporto potrebbe variare, con il completamento in genere previsto entro un massimo di tre settimane, a seconda dei risultati della valutazione.

Ruoli più rilevanti

CISO, CIO, CTO, professionisti GRC, responsabili delle informazioni sulla sicurezza, architetti della sicurezza, responsabili SOC, team IR

Numero ideale di partecipanti

2-5 Professionisti

Infinity Global Services

Check Point Infinity Global Services fornisce servizi di sicurezza end-to-end che ti consentono di accrescere le competenze del tuo team, progettare best practice e prevenire le minacce in tempo reale. Ovunque tu sia nel tuo percorso di sicurezza informatica, noi iniziamo da lì. I nostri esperti d'élite lavoreranno insieme al tuo team per portare la tua organizzazione al livello successivo di protezione e costruire il tuo piano di resilienza informatica.